| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

- wireshark

- ARP스푸핑

- 라우터 구축

- 보안관제 전문기업

- 비로봉 코스

- 외부망 구축

- 제주도 한라산코스

- 한라산 등산 준비물

- 한라산 등산코스 시간

- 등린이

- 정보보호 전문기업

- TCP syn스캔

- 와이어샤크 패킷분석

- 내부망 구축

- Cloud Computer

- ACK 스캔

- 내부/외부 구축

- 포트스캐닝

- arp poisoning

- 스텔스스캔

- 정보보안담당자

- arp 포이즈닝

- 보안관제

- HTTP

- 등산

- 패킷분석

- TCP open 스캔

- 와이어샤크

- 한라산 등산시간

- 보안솔루션 엔지니어

- Today

- Total

보안이 하고싶은 joseph

와이어샤크를 이용한 포트스캐닝 공격패킷 분석(FIN,NULL,X-mas스캔) 본문

와이어샤크를 이용한 포트스캐닝 공격패킷 분석(FIN,NULL,X-mas, ACK스캔)

오늘은 port 스캔 중에서도 스텔스 타입의 공격에 대해 분석 해보도록 하겠습니다.

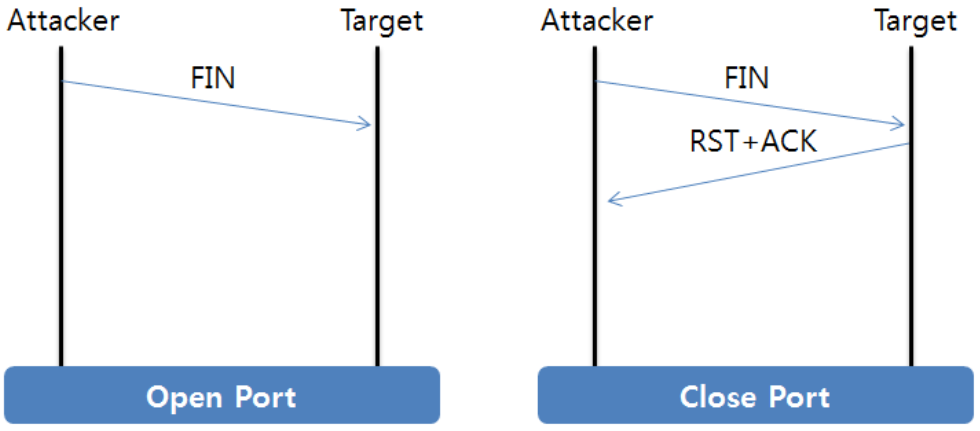

TCP FIN,NULL,X-mas 스캔이란?

관리자 권한으로 TCP패킷을 조작하여 포트 오픈여부를 판단하는 스캔입니다.

3way핸드셰이크 과정을 수립하지 않고 스캔하는 방식으로 TCP Flag를 비정상적으로 설정하여 스캔하는 공격입니다.

각기 다른 플래그 설정을 하며 플래그 내용은 아래와 같습니다

* TCP FIN 스캔 : TCP 제어플래그 중 FIN 비트만 설정하여 스캔하는 방식입니다.

* TCP NULL 스캔 : TCP 제어플래그 중 아무것도 설정하지 않고 스캔하는 방식입니다.

* TCP X-mas 스캔 : TCP 제어플래그 중 URG,PSH,FIN 비트만 설정하여 스캔하는 방식입니다.

TCP FIN 스캔

포트가 열려있는 상태일 경우 FIN을 보내기만하고 응답이 없는것이 특징이며

포트가 닫혔을경우 FIN을 보내고 타겟으로부터 RST+ACK 패킷이 오는 것이 특징입니다.

(포트가 닫혔을 경우 모든 스캔은 비슷한 순서를 띄고 있습니다)

실제 kail에서 타겟 pc로 FIN 스캔을 해보도록 하겠습니다.

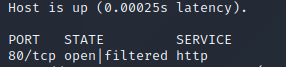

TCP FIN 스캔 공격

포트가 open되어있는 상태

- http포트로 FIN스캔을 시도한 결과 STATE는 open | filtered 로 나왔습니다. 이는 포트가 열려있거나, 방화벽에 의해 필터링 되었다 (열려있는지 닫혔는지 알수가없다)는 뜻 입니다.

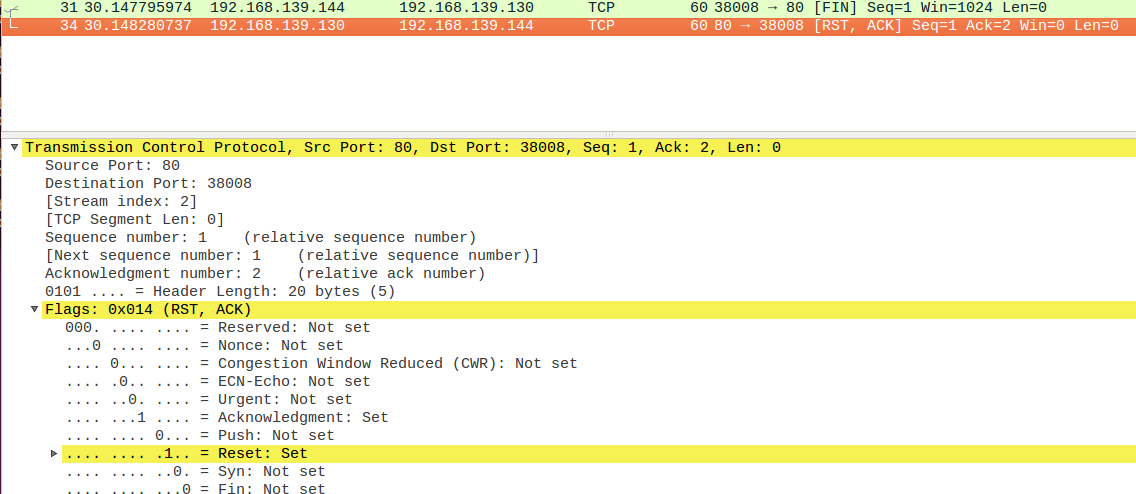

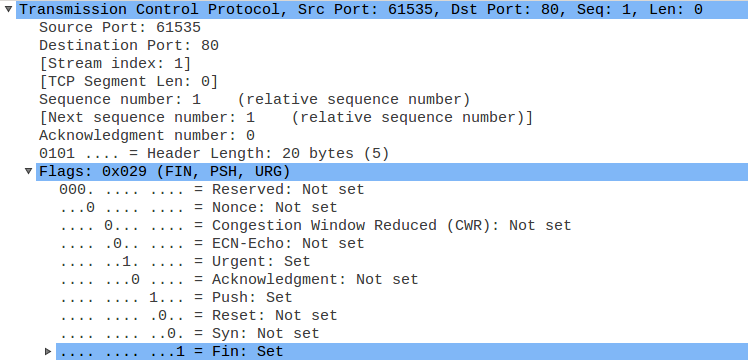

와이어샤크로 패킷을 보도록 하겠습니다.

- 공격자(144)가 타겟(130)으로 FIN플래그를 보냈지만 타겟으로부터 응답이 없는 것을 알 수 있습니다.

- TCP 헤더의 제어플래그를 보면 정말 FIN만 설정되어있는 것이 확인 됩니다.

포트가 close 되어있는 상태

- TCP FIN스캔 결과 80번 포트는 현재 닫혀있음을 확인 할 수 있습니다.

- 공격자는 타겟 PC에 FIN플래그를 설정해 보냈지만, 타겟측에선 포트가 닫혀있기에 RST+ACK패킷의 응답이 왔음을 확인 할 수 있습니다

TCP NULL 스캔

위의 FIN스캔방식은 제어비트의 FIN플래그를 조작하여 보냈던 반면 NULL 스캔은 제어비트의 플래그를 전부 설정하지않은 채 스캔하는방식입니다. 그래서 NULL(아무것도없다)라는 뜻의 스캔입니다.

NULL스캔 공격

포트 open 되어있는 상태

- 와이어샤크를 통해 확인한 결과 공격자가 타겟 PC에 <None> 을 패킷을 보낸것을 확인 할 수있습니다

보다 자세히 보면 TCP 제어비트 플래그 전부 0값으로 NULL스캔 임 예측 할수 있습니다.

포트가 close 되어있는 상태

- 공격자는 타겟PC에게 NULL스캔을 보낸 후 타겟 PC는 그에 응답으로 RST+ACK 패킷을 보냈음을 확인 할 수있습니다.

이를 통해 공격자는 타겟PC의 해당 포트가 닫혀있음을 예측 해 볼 수 있습니다.

TCP X-mas 스캔

X-mas 스캔은 크리스마스 트리처럼 반짝(?)인다고 하여 지어진 이름의 스캔입니다.

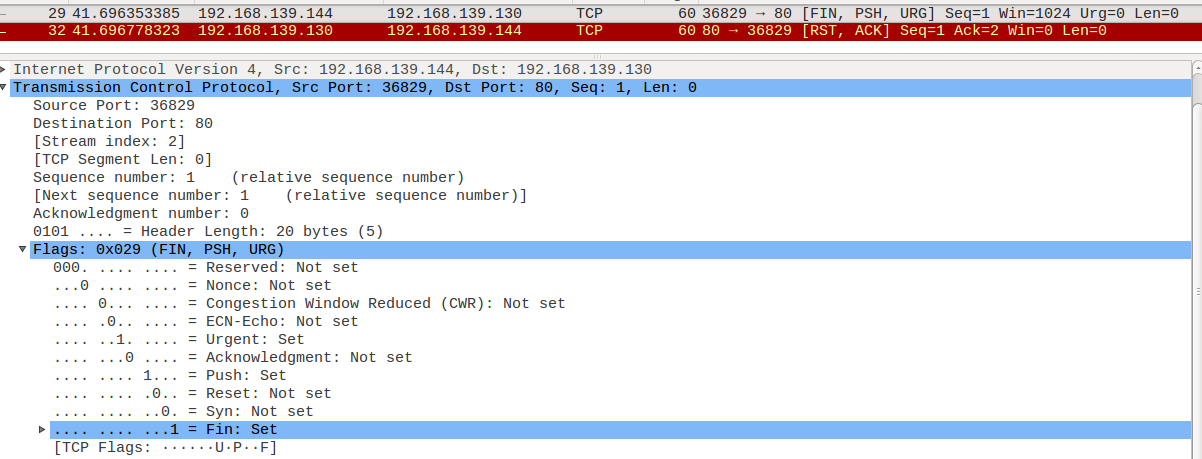

TCP 제어플래그 중 URG,PSH,FIN 플래그의 값을 1로 조작하여 타겟의 포트를 스캔하는 공격입니다.

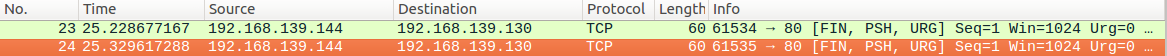

X-mas 스캔 공격

포트 open 되어있는 상태

- 공격자가 타겟 PC에 X-mas 패킷을 보내지만 해당 포트가 열려있어 타겟pc로 부터 응답이 없는 것을 알 수 있습니다.

또한 제어비트 중 URG,PSH,FIN 플래그에만 1이 설정된 것을 확인 할 수 있습니다

포트가 close된 상태

- 공격자는 타겟PC에게 X-mas 스캔을 보낸 후 타겟 PC는 그에 응답으로 RST+ACK 패킷을 보냈음을 확인 할 수있습니다.

이를 통해 공격자는 타겟PC의 해당 포트가 닫혀있음을 예측 해 볼 수 있습니다.

이번엔 포트스캔 공격 중 스텔스타입의 포트스캔 공격인 FIN,NULL,X-mas 스캔을 알아봤습니다.

다음엔 ACK, UDP 포트스캔에 대해 알아보도록 하겠습니다.

★☆잘못된 내용이 있으면 말씀해주세요. 피드백은 언제나 환영입니다.☆★

사진 출처

'패킷분석' 카테고리의 다른 글

| ACK 스캔의 정의와 와이어샤크를 통한 분석 (0) | 2020.09.07 |

|---|---|

| 와이어샤크를 이용한 포트스캐닝 공격패킷 분석(open스캔,half-open 스캔) (0) | 2020.08.28 |

| 와이어샤크를 이용한 ICMP 패킷분석 (0) | 2020.08.21 |

| 와이어샤크를 이용해 HTTP 프로토콜 분석하기 (1) | 2020.08.11 |

| 와이어샤크를 이용해 IP패킷 분석하기 (0) | 2020.07.31 |