| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

- 와이어샤크

- 한라산 등산코스 시간

- 와이어샤크 패킷분석

- 정보보호 전문기업

- 비로봉 코스

- TCP syn스캔

- 제주도 한라산코스

- 등린이

- 한라산 등산 준비물

- arp poisoning

- 보안솔루션 엔지니어

- 보안관제 전문기업

- 스텔스스캔

- 외부망 구축

- 포트스캐닝

- HTTP

- 등산

- TCP open 스캔

- 패킷분석

- 한라산 등산시간

- 내부/외부 구축

- 내부망 구축

- wireshark

- ARP스푸핑

- 정보보안담당자

- 라우터 구축

- 보안관제

- arp 포이즈닝

- ACK 스캔

- Cloud Computer

- Today

- Total

보안이 하고싶은 joseph

와이어샤크를 이용해 ARP프로토콜 분석하기 본문

분석에 앞써 ARP 프로토콜이 무엇이며 ARP 패킷구조를 알아야한다.

먼저 ARP 프로토콜이란?

OSI 7계층 중 3계층(네트워크)에 속해있는 프로토콜이며,

논리 주소를통해(IP주소) 통해 물리주소(MAC주소)를 알아내는 주소해석 프로토콜이다.

<각 필드의 대한 설명>

하드웨어 유형 : 2계층 유형이 사용된다. 대부분의 경우 이 유형은 1계층 유형이다

프로토콜 유형 : ARP 요청이 사용되는 상위 계층 프로토콜을 의미한다

하드웨어 주소길이 : 사용 중인 하드웨어 주소의 길이(MAC주소길이라고 생각하자)

프로토콜 주소길이 : 프로토콜 유형의 논리 주소길이(IP주소 길이라고 생각하자)

동작 : ARP 패킷의 기능으로 요청은 1 응답은 2이다

송신자 하드웨어 주소 : 송신자 MAC주소

송신자 프로토콜 주소 : 송신자 상위 계층 프로토콜주소(IP주소)

타겟 하드웨어 주소 : 수신자의 MAC주소

타켓 프로토콜 주소 : 수신자의 IP주소

동작 방식은 요청과 응답으로 나뉘어져 있으며 쉽게 설명하자면 아래와 같다.

[ARP요청]

1. 동일네트워크 대역에 있는 HOST들에게 브로드캐스트로 ARP요청을 전송한다.

ex) 내 IP는 192.168.0.114이고 MAC 주소는 00:16:ce:6e:8b:24야

IP 주소 192.168.0.1에 대응하는 MAC주소 가진사람? 있으면 답해줘

2. 그럼 연결되어있는 HOST들은 이 패킷을 받고 해당이없으며는 패킷을 버린다.

3. IP가 192.168.0.1 인 장치는 ARP응답을 전달해 알린다

ex) 나 192.168.0.1인데 내 MAC 주소는 00:13:46:0b:22:ba야

4. 이렇게 ARP응답을 받은 후 ARP 캐시테이블에 업데이트되어 앞으로의 데이터 전송이 가능해 진다.

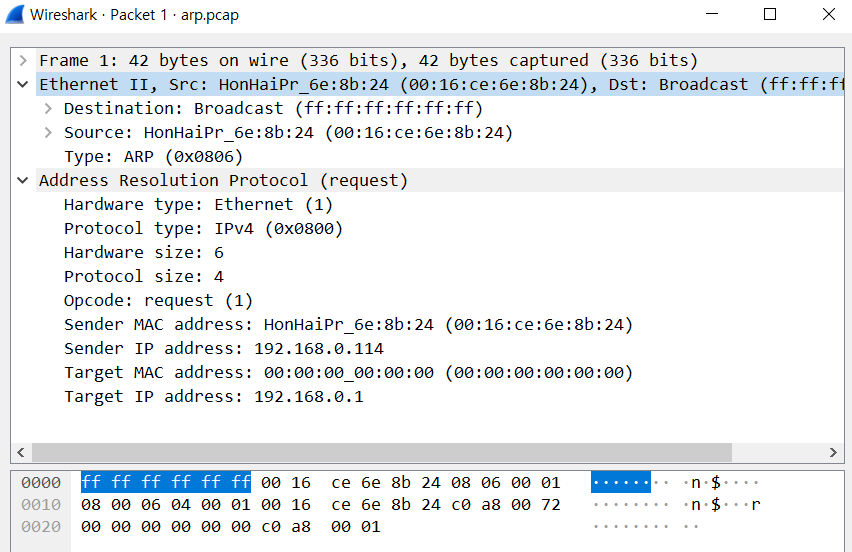

그럼 와이어샤크 패킷을 통해 분석해보자

상단의 Ethernet II를 보면 브로드캐스트 패킷으로 목적지 주소는 ff:ff:ff:ff:ff:ff이며(이는 브로드캐스트를 나타냄)

출발지 주소는 00:16:ce:6e:8b:24임을 알 수 있다.

아래 ARP 요청 패킷을 분석해 보자

하드웨어 타입 : 이더넷

프로토콜 타입 : IPv4

하드웨어 size : 6바이트

프로토콜 size : 4바이트

동작 : 1이므로 요청

출발지 MAC주소 : 00:16:ce:6e:8b:24

출발지 IP 주소 : 192.168.0.114

목적지 MAC주소 : 00:00:00:00:00:00 (목적지 주소를 알수없으므로 브로드캐스트로 되어있다)

목적지 IP 주소 : 192.168.0.1

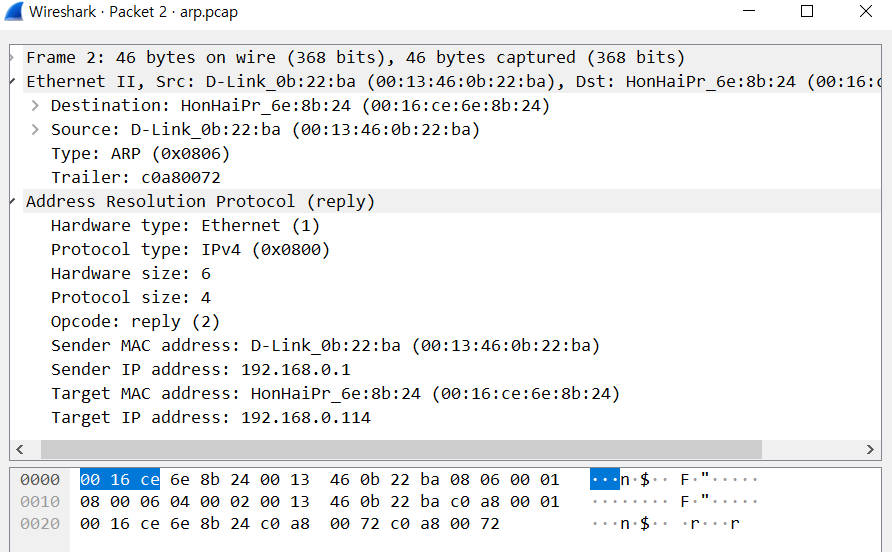

요청 패킷과 다른점을 살펴보자

상단의 Ethernet II의 출발지 MAC주소와 목적지 MAC 주소가 변한 것을 볼수있다.

아래 ARP 필드에서 찾아보면

Opcode 필드에서 reply(2) 응답으로 변했으며

출발지 IP,MAC 주소가 요청한 IP의 대한 MAC주소값을 전달하느 것을 알수있다.

마지막으로 목적지는 192.168.0.114로 응답 패킷임을 확인 가능하다

★☆피드백은 언제나 환영입니다.☆★

'패킷분석' 카테고리의 다른 글

| 와이어샤크를 이용한 포트스캐닝 공격패킷 분석(open스캔,half-open 스캔) (0) | 2020.08.28 |

|---|---|

| 와이어샤크를 이용한 포트스캐닝 공격패킷 분석(FIN,NULL,X-mas스캔) (0) | 2020.08.26 |

| 와이어샤크를 이용한 ICMP 패킷분석 (0) | 2020.08.21 |

| 와이어샤크를 이용해 HTTP 프로토콜 분석하기 (1) | 2020.08.11 |

| 와이어샤크를 이용해 IP패킷 분석하기 (0) | 2020.07.31 |